目次

前回のあらすじ

みなさん、こんにちは。

Oracle Cloud Infrastructure 検証チームです。OCI GoldenGate でOCI KMS を使ったトレイル・ファイルの暗号化を試してみよう。(1/2)はご覧頂きましたでしょうか?

前回はマスター・キーの生成及びAPI 秘密キーのダウンロードと暗号化プロファイルの作成をしました。

今回は暗号化プロファイルの適用とデータ同期と暗号化の確認を実施します。

- マスター・キーの生成及びAPI 秘密キーのダウンロード (前回)

- 暗号化プロファイルの作成 (前回)

- 暗号化プロファイルの適用

- データ同期と暗号化の確認

前回に続き、執筆者はOCI関連資格4冠を達成しました!に登場した事業部員です。

それでは説明と準備が整いましたので検証していきましょう。

暗号化プロファイルの適用

Extract プロセスへの実装

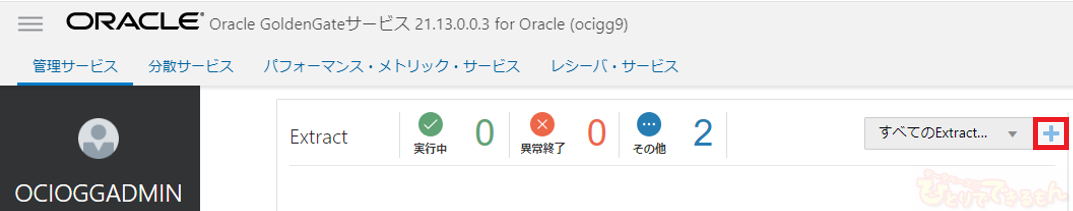

デプロイメント・コンソールの管理画面で、Extract プロセスの[+]をクリックします。

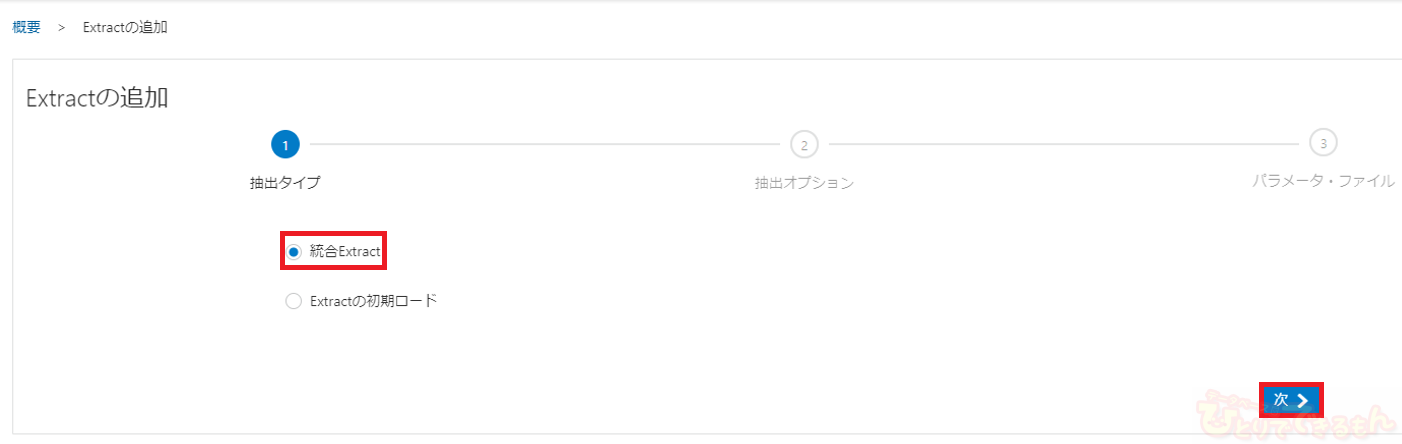

[抽出タイプ]で[統合Extract]を選択し、[次]をクリックします。

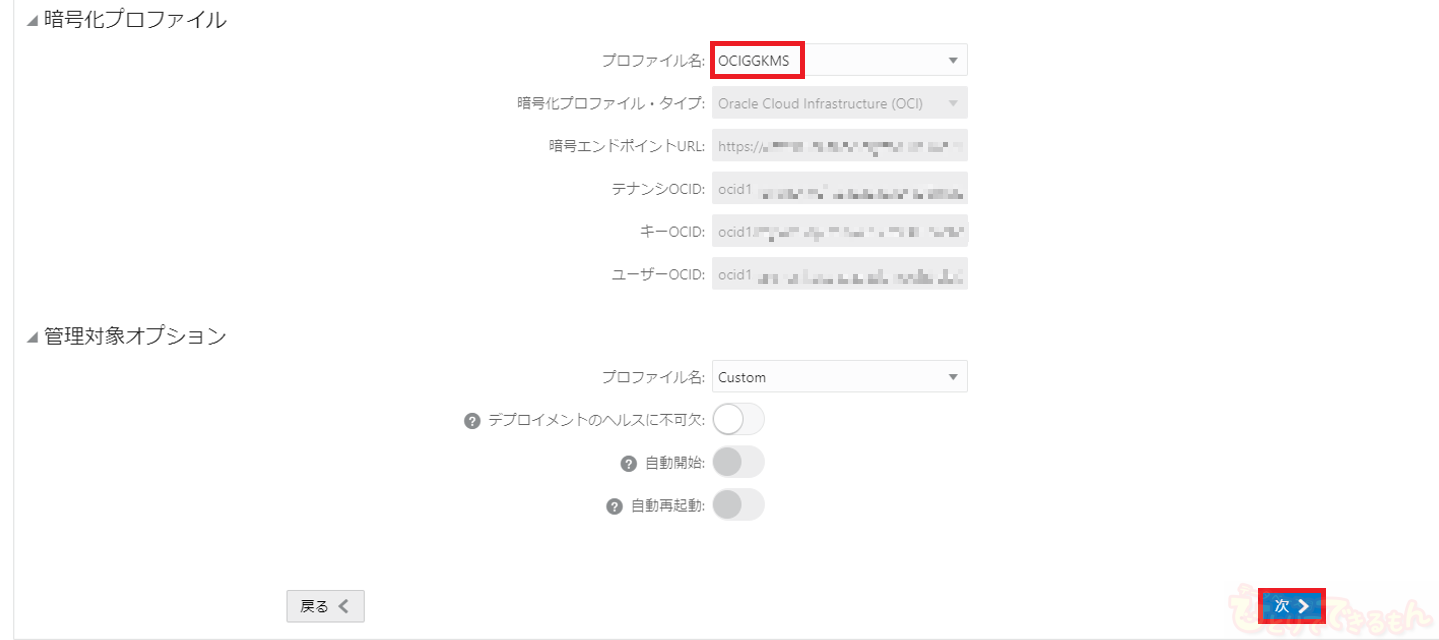

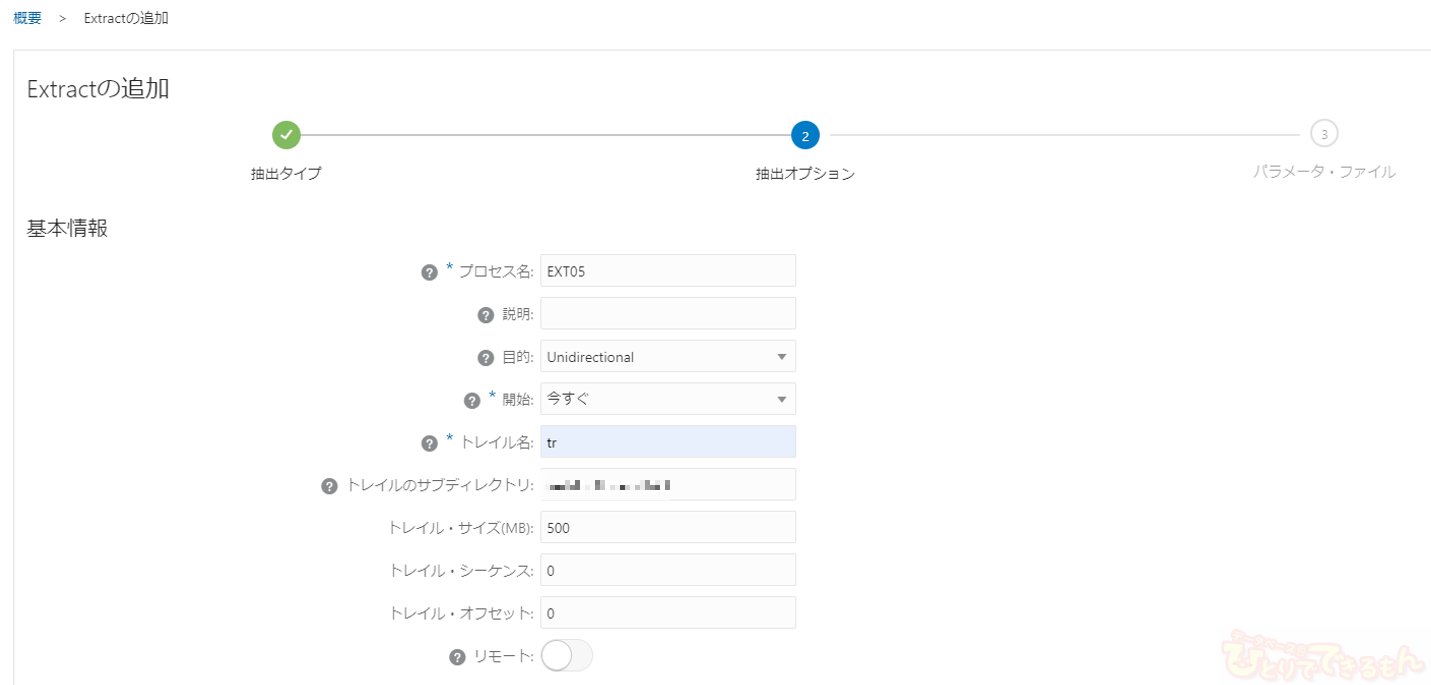

[基本情報]セクションの[プロセス名]に任意の名前を入力します。[暗号化プロファイル]セクションの[プロファイル名]に作成済みのプロファイルを選択します。[次]をクリックします。

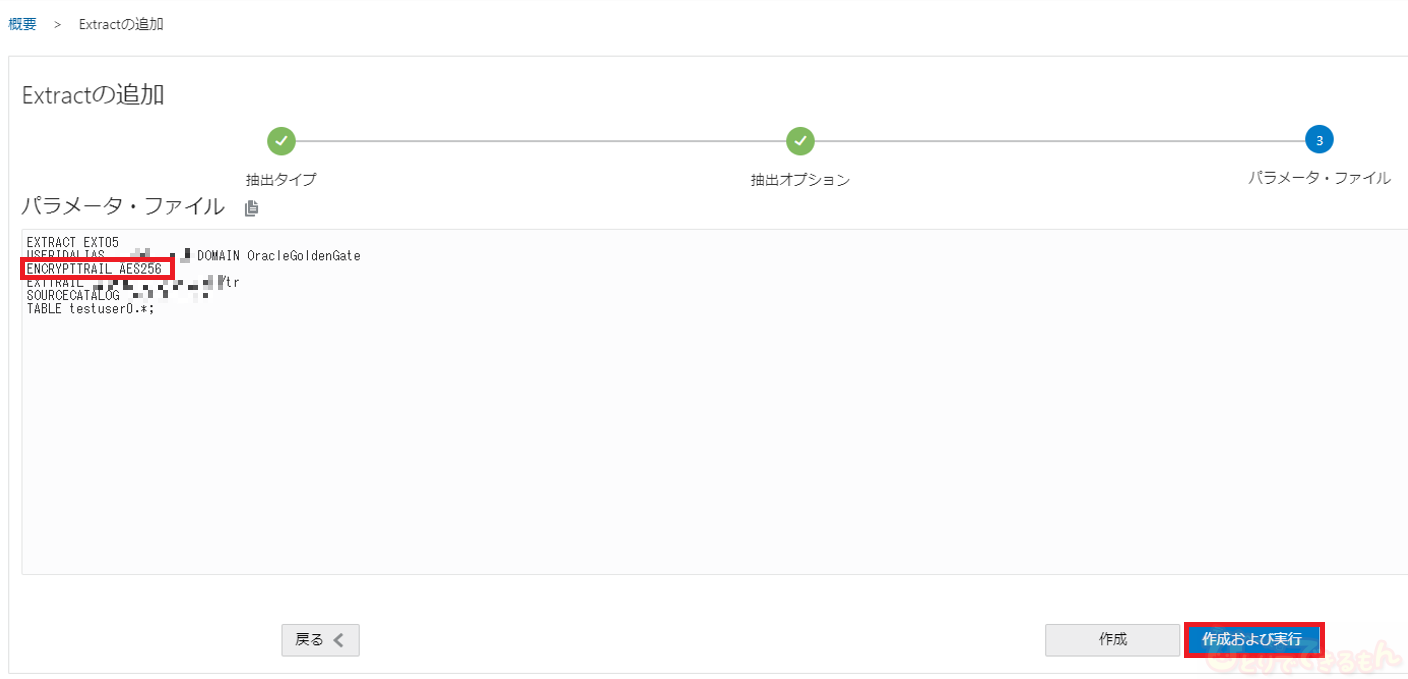

[パラメータファイル]で[ENCRYPTTRAIL AES256]パラメータが設定されていることを確認します。[作成および実行]をクリックします。

Extract プロセスが正常に実行中になることを確認します。

Replicat プロセスへの実装

デプロイメント・コンソールの管理画面で、Replicat プロセスの[+]をクリックします。

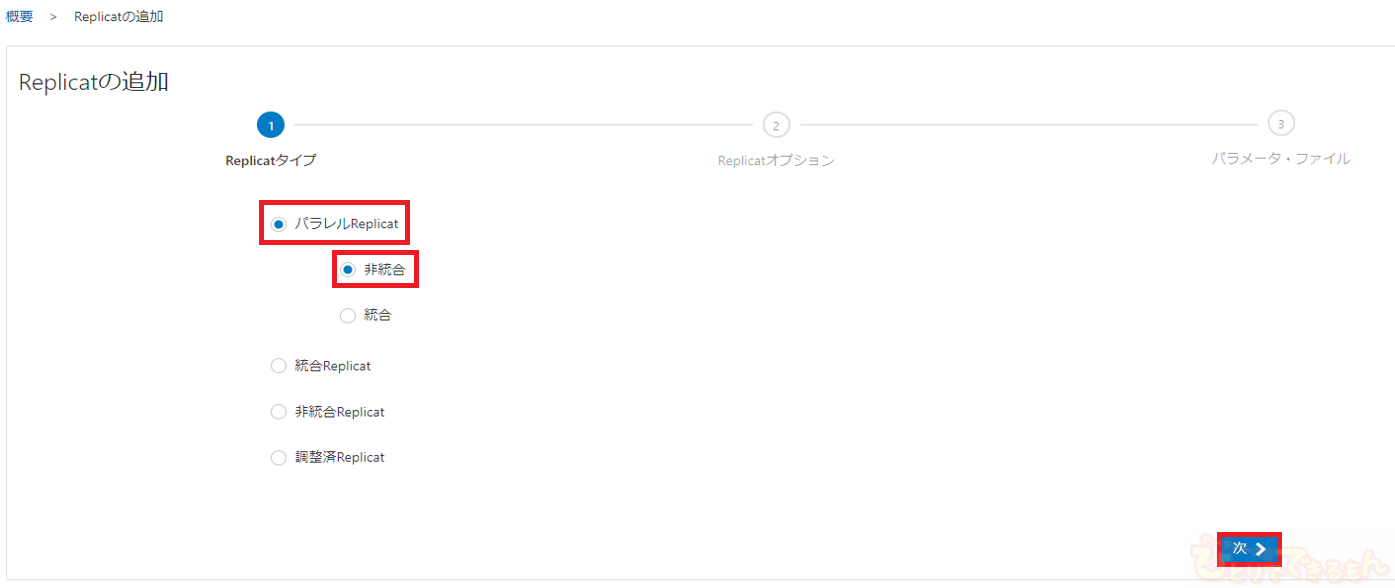

[Replicatタイプ]で[パラレルReplicat]-[非統合]を選択し、[次]をクリックします。

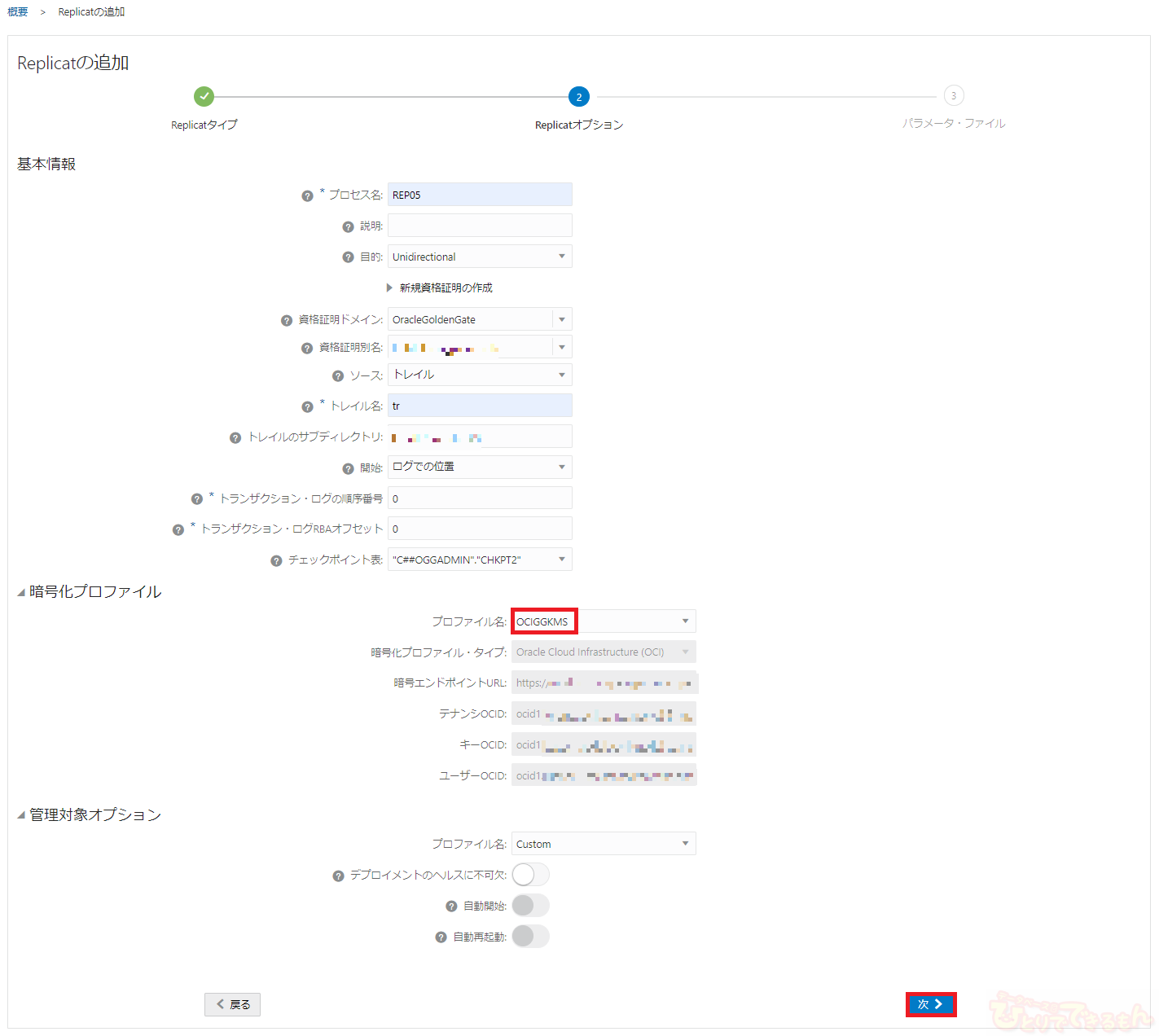

[基本情報]セクションの[プロセス名]に任意の名前を入力します。[暗号化プロファイル]セクションの[プロファイル名]に作成済みのプロファイルを選択します。[次]をクリックします。

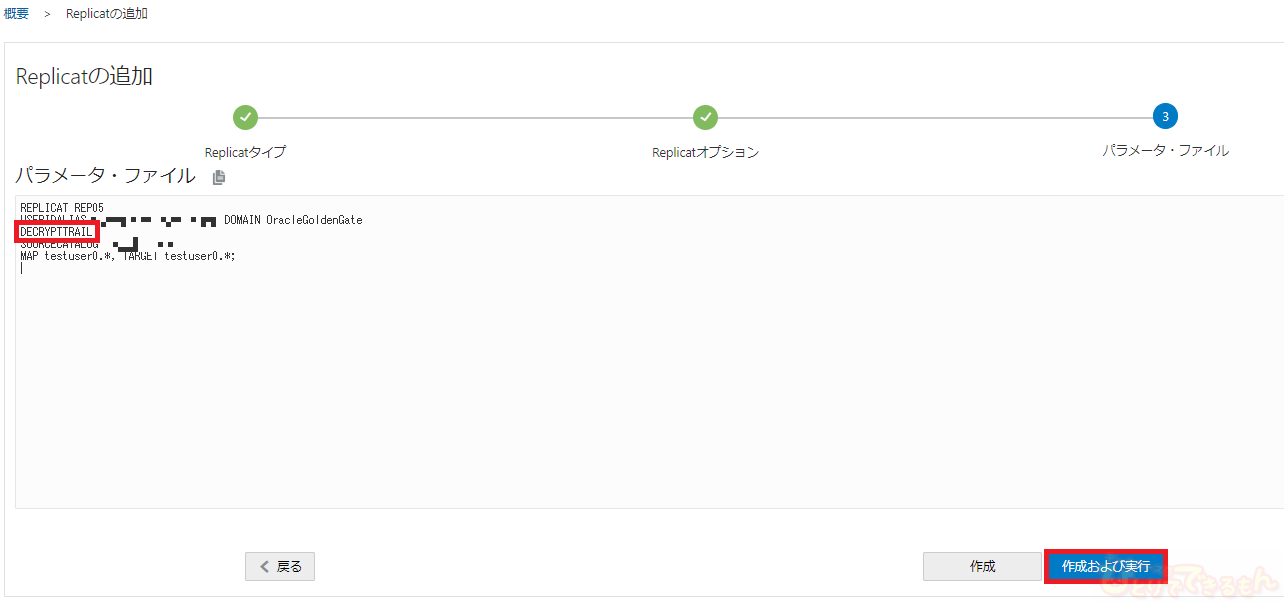

[パラメータファイル]で[DECRYPTTRAIL]パラメータが設定されていることを確認します。[作成および実行]をクリックします。

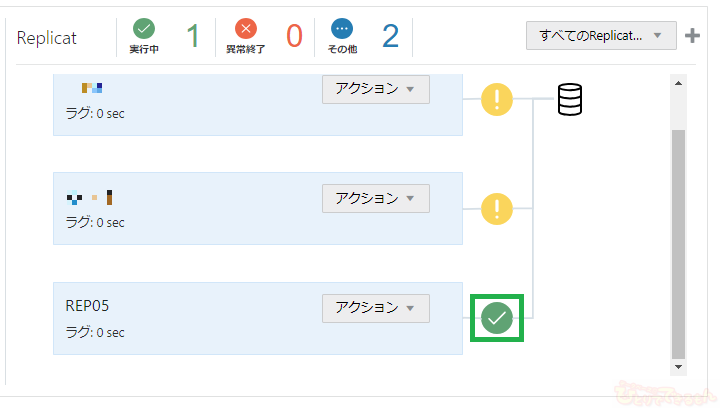

Replicat プロセスが正常に実行中になることを確認します。

データ同期と暗号化の確認

ソース・データベースにデータ登録

ソース・データベースのユーザー「testuser0」のテーブル「test_tbl01」に、id=1のデータを登録します。

$ sqlplus testuser0@sourcedb Enter password: Connected to: Oracle Database 19c EE High Perf Release 19.0.0.0.0 - Production Version 19.22.0.0.0 SQL> insert into testuser0.test_tbl01 values (1, 'aaa'); 1 row created. SQL> commit; Commit complete. SQL> select * from testuser0.test_tbl01 order by 1; ID NAME ---------- ---------- 1 aaa

ターゲット・データベースのデータ確認

ターゲット・データベースのユーザー「testuser0」のテーブル「test_tbl01」に、id=1のデータが反映されており、データが同期されていることが確認できます。

$ sqlplus testuser0@targetdb Enter password: Connected to: Oracle Database 19c EE High Perf Release 19.0.0.0.0 - Production Version 19.22.0.0.0 SQL> select * from testuser0.test_tbl01 order by 1; ID NAME ---------- ---------- 1 aaa

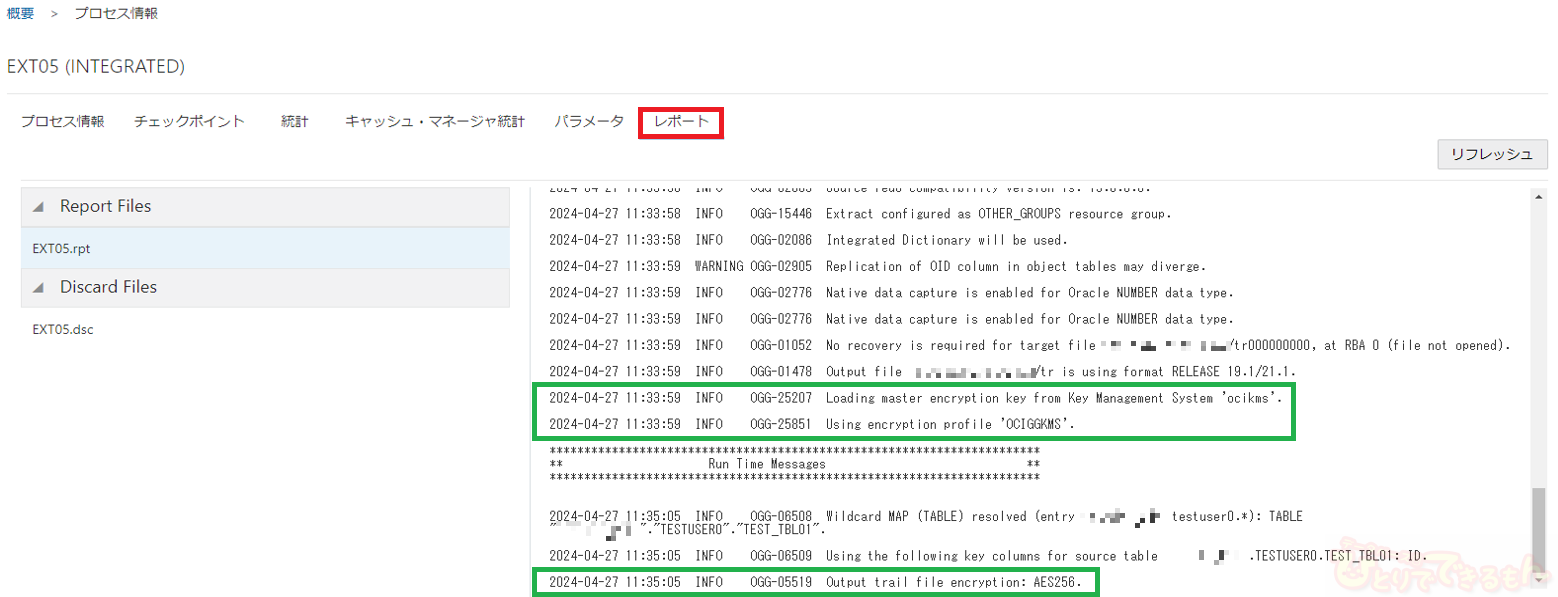

Extract プロセスのレポート・ファイルの確認

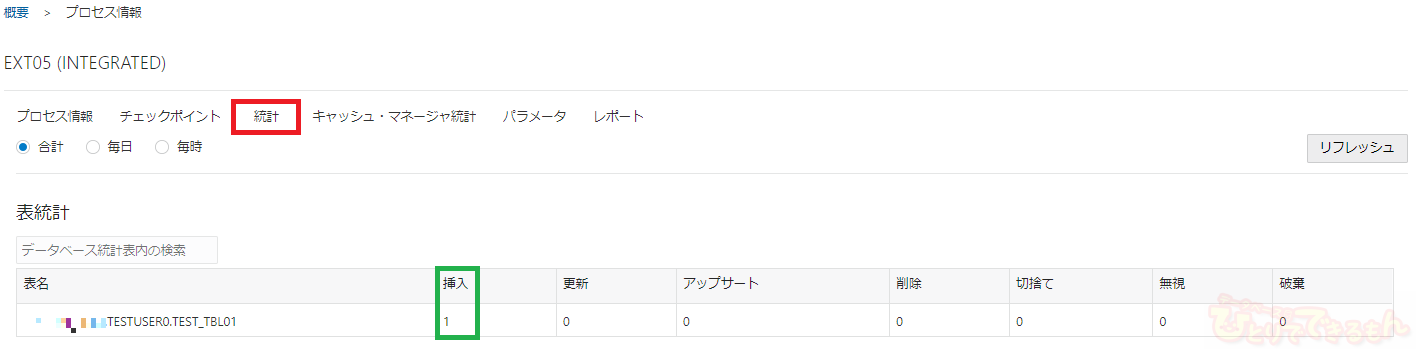

[統計]をクリックします。[表統計]セクションの[挿入]列の1件を確認します。

[レポート]をクリックします。下記メッセージが示す通り、トレイル・ファイルの暗号化にOCI KMSが使用されていることが確認できます。

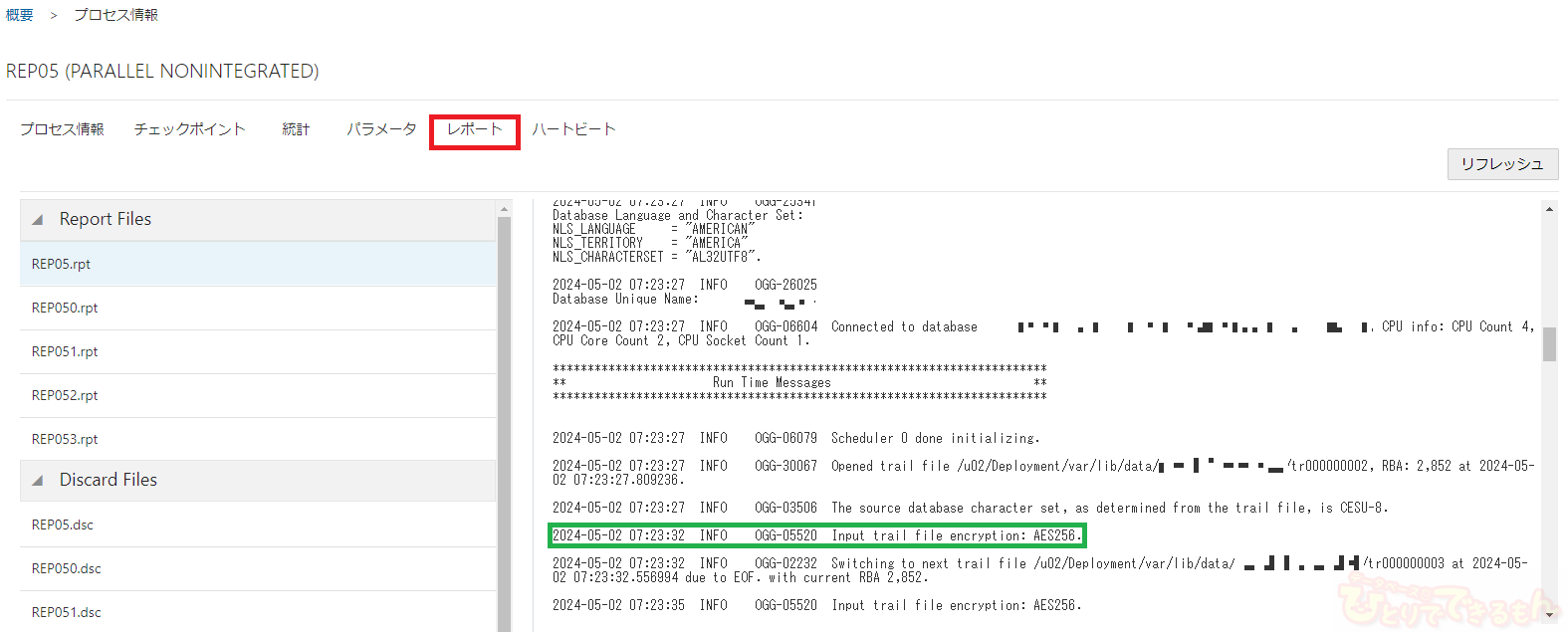

Replicat プロセスのレポート・ファイルの確認

[統計]をクリックします。[表統計]セクションの[挿入]列の1件を確認します。

[レポート]をクリックします。下記メッセージが示す通り、トレイル・ファイルの暗号化にOCI KMSが使用されていることが確認できます。

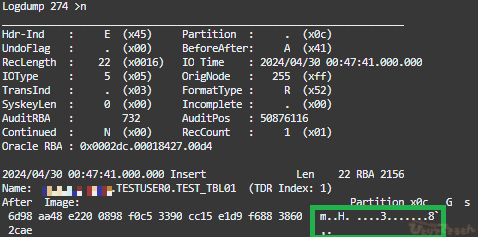

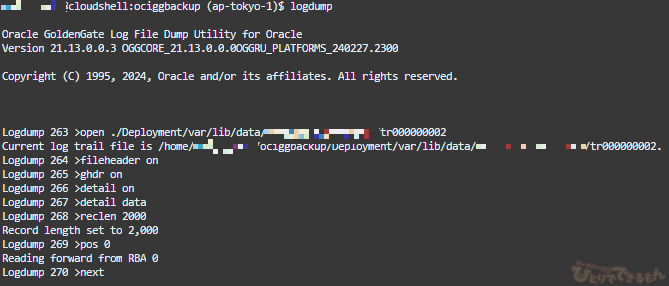

またlogdump ユーティリティを使って、トレイル・ファイルが暗号化されていることが確認できます。

さいごに

OCI KMS を使って、OCI GoldenGate のトレイル・ファイル暗号化の検証をしてみましたが、いかがでしたでしょうか?

GoldenGate のプロファイルは、GoldenGate プロセスのライフサイクルをコントロールするマネージドなプロセス・プロファイルとしての機能だけではなく、

今回ご紹介したトレイル・ファイルをどのように暗号化するかを定義する暗号化プロファイルの機能もございます。

また今回ご紹介したケースでは、OCI Valutで自動生成されたキーを暗号化キーとして使用しましたが、

ご要件に応じて、独自のキーを持ち込むBYOK(Bring Your Own Key)も可能です。

ぜひご検討下さい。

2024年5月、GoldenGate 23ai がリリースされました。OCI 上でも利用可能となっております。次回はぜひOCI GoldenGate 23ai を検証したいと思います。

その他、Oracle Cloudに関する技術解説記事はこちらからご覧下さいね。

Oracle Cloudに関するお問い合わせはこちらからお願いします!

こちらの関連記事もぜひご覧ください。

OCI GoldenGate のデータ・レプリケーションとデータ変換のデプロイメントを使用して、データのロードおよび変換を試してみよう。(1/3)

投稿者プロフィール

最新技術情報や資格情報をチェックしたいアナタ!毎日遊びに来てください。きっとお役に立てます。

最新の投稿

Infrastructure(IaaS)2026年1月21日【OCI】OCI初心者でもできるもん! ~VCN削除のルール~

Infrastructure(IaaS)2026年1月21日【OCI】OCI初心者でもできるもん! ~VCN削除のルール~ Oracle2026年1月15日PDBホットクローンを作成してみました

Oracle2026年1月15日PDBホットクローンを作成してみました 23ai2026年1月13日Oracle AI Database 26ai Free–Developer Releaseを使ってみた!

23ai2026年1月13日Oracle AI Database 26ai Free–Developer Releaseを使ってみた! Oracle2025年12月25日OCIへの移行を検証してみた その2 ADBへの移行(Datapump)

Oracle2025年12月25日OCIへの移行を検証してみた その2 ADBへの移行(Datapump)