目次

はじめに

みなさん、こんにちは。

Oracle Cloud Infrastructure 検証チームです。

今回は、

Oracle Cloud Infrastructure Key Management Service (以下OCI KMS) を使って、

OCI GoldenGate のトレイル・ファイル暗号化の検証を実施しましたので、

2回に分けてご紹介したいと思います。

当ブログにおいて以前、OCI GoldenGate でマスター暗号化キーウォレットを管理してみよう。で

マスター・キー・ウォレット方式を使用したトレイル・ファイルの暗号化をご紹介させて頂きました。

今回は、暗号化キーの格納において、よりセキュリティレベルの高い方式が実現可能な OCI KMS を使用したトレイル・ファイルの暗号化をご紹介させて頂きます。

ホットな話題ですね!

今回の執筆者はOCI関連資格4冠を達成しました!に登場した事業部員です。

当社でトップクラスのOracleの技術力を持つプラチナホルダーです!

前提知識

OCI KMS とは

以下、Oracle Cloud Infrastructure 公式ドキュメント及びOracle GoldenGate Microservices 公式ドキュメントよりの抜粋です。

https://docs.oracle.com/ja-jp/iaas/Content/KeyManagement/Concepts/keyoverview.htm

Oracle Cloud Infrastructureドキュメント

・Key Management

https://docs.oracle.com/cd/F51462_01/coredoc/secure-trail-file-encryption.html#GUID-EC296AE6-2DF7-41F3-8519-BE0746DF645D

Oracle® Database Oracle GoldenGate Microservicesドキュメント (21c)

F78687-04(原本部品番号:F70348-11)

2023年11月

10 Secure

・証跡ファイルの暗号化

・キー管理サービス(KMS)

キー管理サービス(KMS)とは

キー管理サービスは、リソースへのアクセスを保護するためにキーを格納および管理するOCIサービスです。

Oracle Cloud Infrastructure (OCI) Key Management Service (KMS)は、OCIに格納されているデータの暗号化キーの一元管理および制御を提供するクラウドベースのサービスです。

OCI KMSには、次の機能があります:

- 暗号化キーを一元的に格納および管理することで、キー管理を簡素化します。

- 対称キーおよび非対称キーなどの各種暗号化キー・タイプをサポートし、保存中および転送中のデータを保護します。

- セキュリティおよびコンプライアンス要件に対処するには、独自のキー(BYOK)をOCIに持ち込む、OCIで作成、またはOCI外部の独自のキーを保持(HYOK)をより詳細に制御します。FIPS 140-2レベル3認定ハードウェア・セキュリティ・モジュール(HSM)を使用して、暗号化キーを格納および保護することもできます。

- ストレージ、データベース、Fusion Applicationsなどの他のOCIサービスと暗号化を統合して、これらのサービスに格納されているデータを保護します。

Oracle GoldenGate におけるOCI KMS のサポート

Oracle GoldenGateは、暗号化キーを管理するためのOracle Key Vault (OKV)およびOracle Cloud Infrastructureキー管理サービス(OCI KMS)メソッドをサポートしています。

Oracle GoldenGate Microservices Architectureは、KMSをサポートすることで暗号化キーと資格証明の管理についてのスケーラビリティを実現しています。これには、キーがOracle GoldenGateによって保管または管理されないなどのセキュリティも付随します。

…(中略)…

Oracle GoldenGateの証跡ファイルの暗号化は、マスター・キーを保管するためのキー管理サービス(KMS)としてOKVまたはOCI KMSを使用することで強化されます。

…(中略)…

Oracle GoldenGateでKMSを使用する利点は次のとおりです。

- マスター・キーの一元的なライフサイクル管理。カスタム属性を使用することでマスター・キーを作成してOracle Key Vaultに直接アップロードできます。また、KMS内でライフサイクル・メンテナンス・タスクを直接実行できます。

- Oracle GoldenGateは、マスター・キーをローカルに保管する必要はなく、マスター・キーのライフサイクル管理には関与しません。

- Oracle GoldenGateは、キー管理に複数のセキュリティ・レイヤーを提供する特別なKMS機能を利用できます。

その他、OCI KMS のよくある質問に関しては以下のリンクをご参照下さい。

Key Managementに関するよくある質問 > 一般的な質問

検証実施前の準備

検証実施前の前提条件として、下記準備作業が事前に完了していることとします。

- OCI GoldenGate デプロイメントは作成済みであり、Web ブラウザで管理画面へのアクセスが可能であること

- ソース・データベースとターゲット・データベースのネットワーキングおよび接続設定、及び各データベースが各デプロイメントにそれぞれ割り当て済みであること

- ソース・データベースとターゲット・データベースに対して、 GoldenGate 使用にあたって事前に必要な各種設定が完了していること

今回の検証環境の構築と検証実施の手順の作成にあたっては下記Oracle GoldenGate Microservices 公式ドキュメントを参考にしております。

Oracle® Database Oracle GoldenGate Microservicesドキュメント (21c)

F78687-04(原本部品番号:F70348-11)

2023年11月

https://docs.oracle.com/cd/F51462_01/coredoc/secure-trail-file-encryption.html#GUID-C815797B-B6C8-4D95-9DAB-FBC4AEF3AFDE

10 Secure

・証跡ファイルの暗号化

・Oracle GoldenGateでのOCI KMS証跡ファイルの暗号化の使用

検証内容のサマリー

今回の検証内容を実施した順に以下に記載しています。全2回で掲載予定です。

- マスター・キーの生成及びAPI 秘密キーのダウンロード

- 暗号化プロファイルの作成

- 暗号化プロファイルの適用 (次回)

- データ同期と暗号化の確認 (次回)

それでは説明と準備が整いましたので検証していきましょう。

マスター・キーの作成およびAPI秘密キーのダウンロード

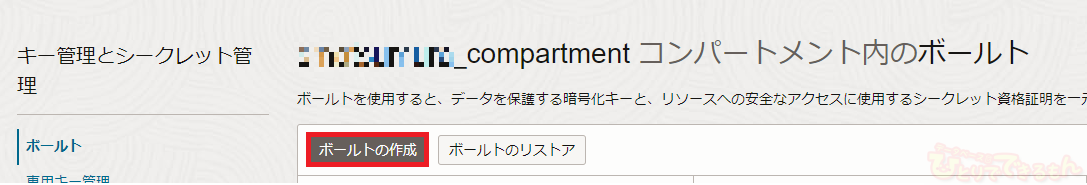

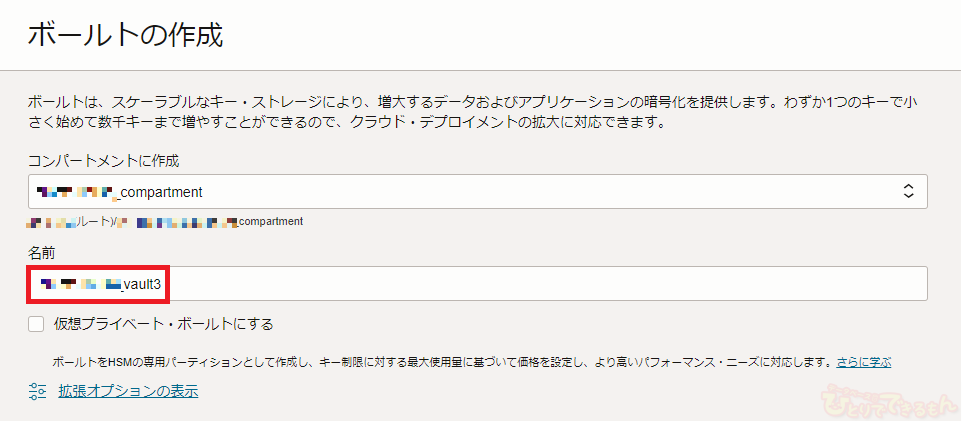

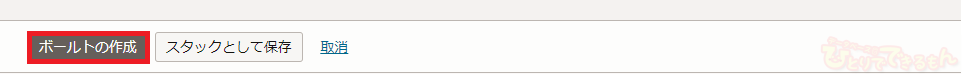

ボールトの作成

コンソール・メニューから[アイデンティティとセキュリティ] – [ボールト]にナビゲートし、[ボールトの作成]をクリックします。

ボールトが正常に作成されたことを確認し、作成されたボールト名をクリックします。

マスター・キーの作成

ボールト情報の暗号エンドポイントのURLをコピーしメモに保存します。・・・①

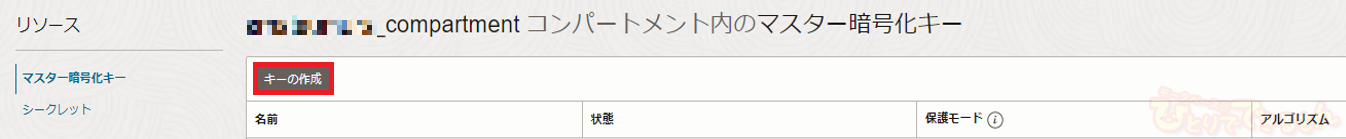

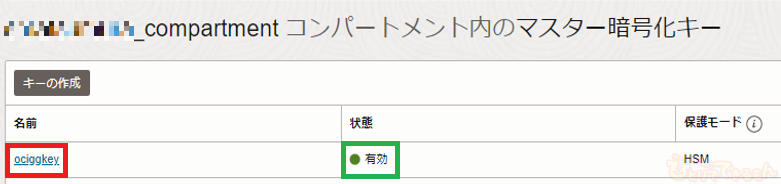

[リソース] – [マスター暗号化キー]にナビゲートし、[キーの作成]をクリックします。

キーが正常に作成されたことを確認し、作成されたキー名をクリックします。

APIキーの生成

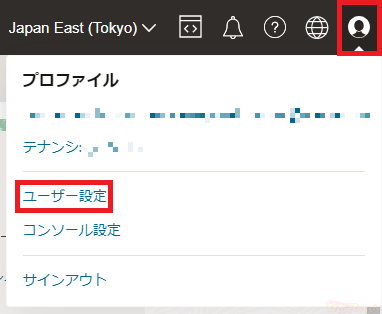

ページの右上隅の[プロファイル]をクリックし、[ユーザー設定]をクリックします。

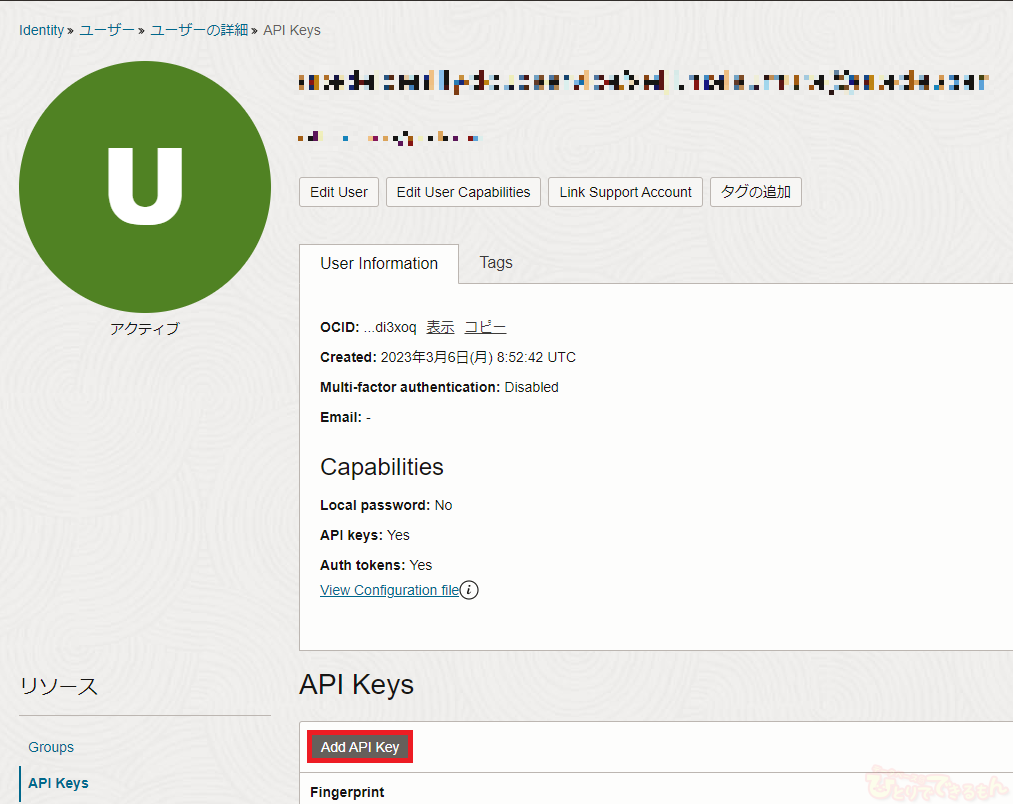

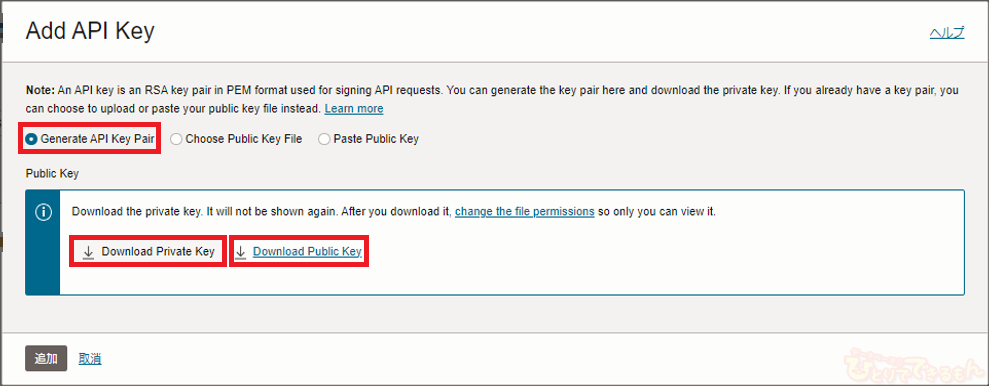

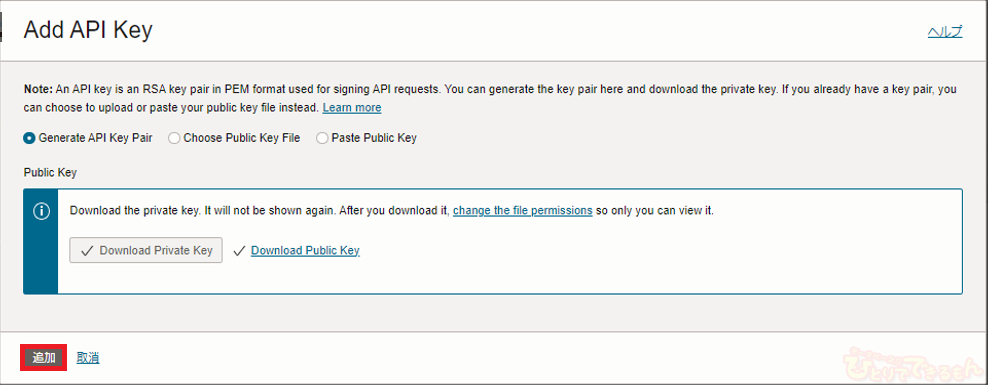

[リソース] – [API Keys]にナビゲートし、[Add API Key]をクリックします。

[Generate API Key Pair]を選択します。さらに[Download Private Key]をクリックします。ダウンロードした秘密キーのファイルをローカルの任意の場所に保存します。・・・③

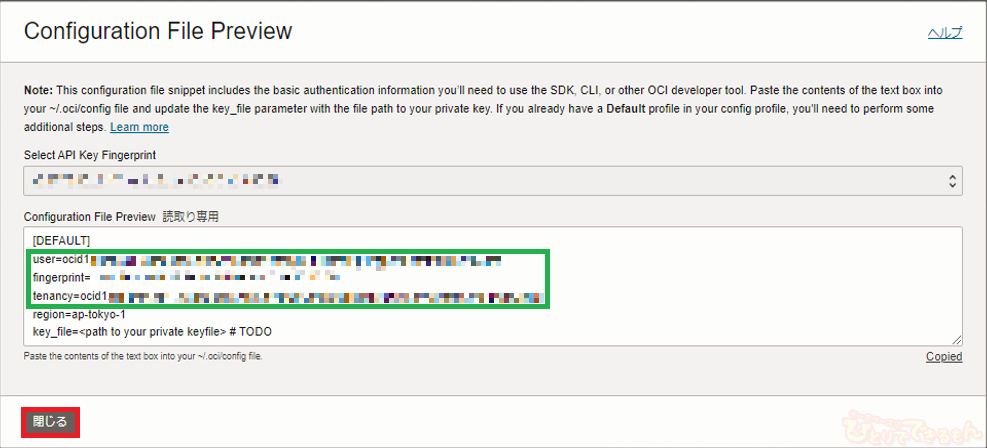

[構成ファイルのプレビュー]ダイアログ・ボックスが表示されます。表示された以下の各情報をコピーしメモに保存します。[閉じる]をクリックします。

- ユーザ(user)のOCID・・・④

- フィンガープリント(fingerprint)・・・⑤

- テナンシ(tenancy)のOCID・・・⑥

暗号化プロファイルの作成

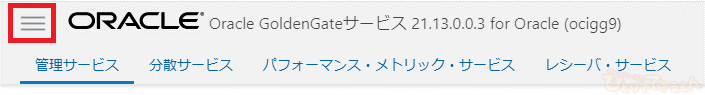

OCI GoldenGate デプロイメント・コンソールの管理画面に接続

デプロイメント・コンソールの管理画面にWebブラウザでアクセスし、ユーザー名とパスワードを入力し[サインイン]をクリックします。

プロファイルの作成

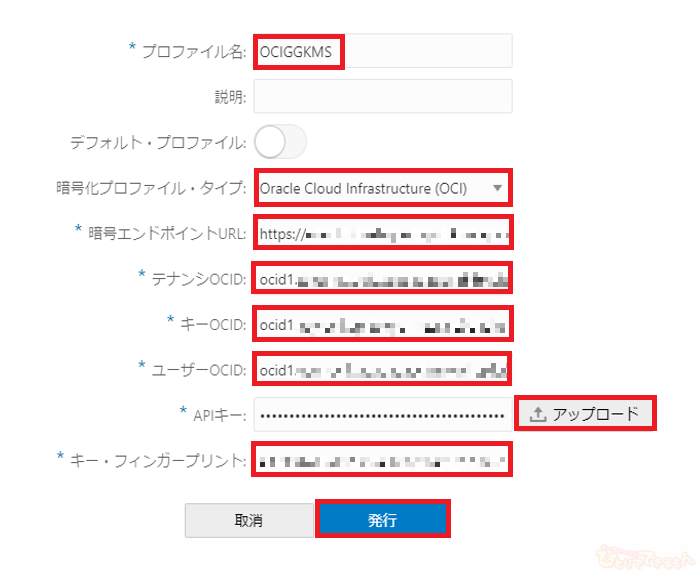

[キー管理システム(KMS)] をクリックし、[プロファイル]の[+]をクリックします。

[プロファイル名]に任意の名前を入力し、[暗号化プロファイル・タイプ]に[Oracle Cloud Infrastructure]を選択します。これまでの手順で実施した①~⑥の情報を元に、各項目に以下の情報を入力します。[APIキー]は[アップロード]をクリックし、③で保存ファイルしたアップロードします。全ての入力完了後に、[発行]をクリックします。

- [暗号エンドポイントURL]: ①の情報

- [テナンシOCID]: ⑥の情報

- [キーOCID]: ②の情報

- [ユーザーOCID]: ④の情報

- [APIキー]: ③の情報

- [キー・フィンガー・プリント]: ⑤の情報

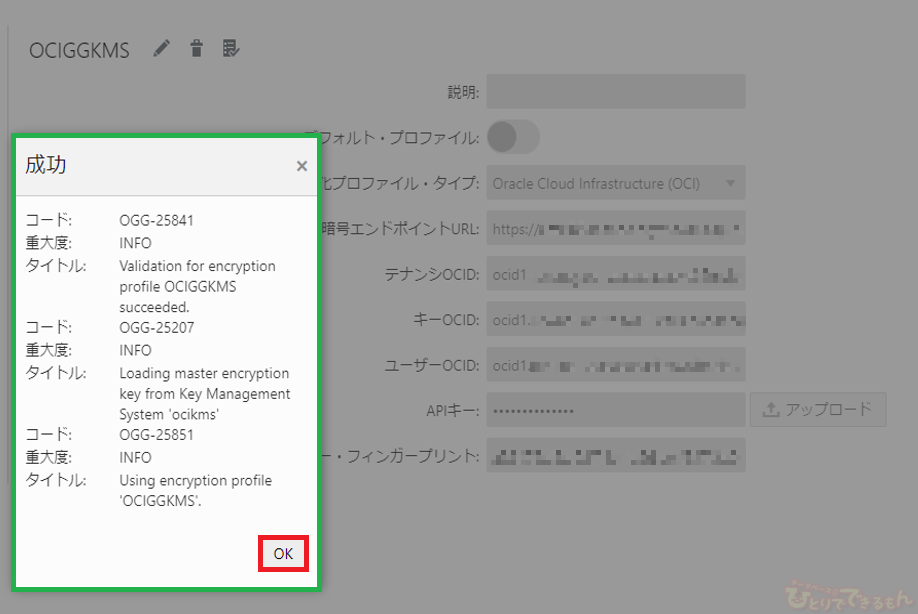

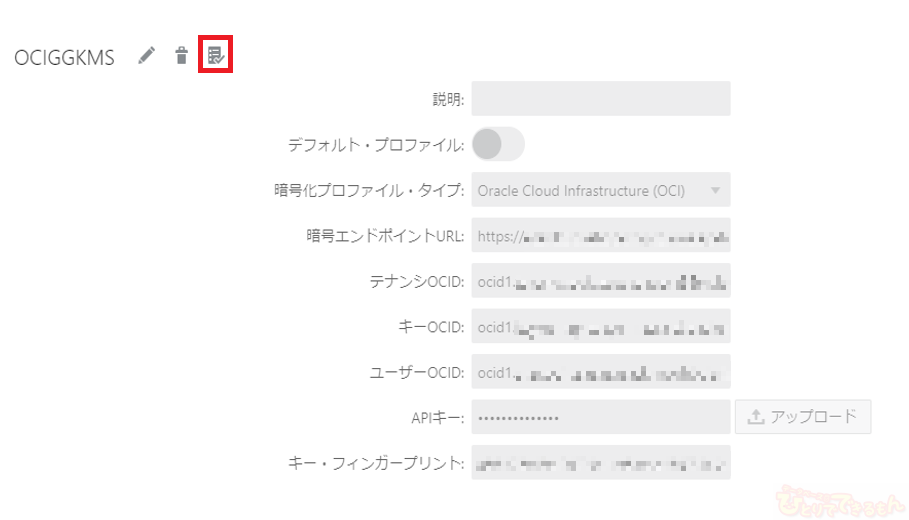

プロファイルの検証

プロファイル検証の[成功]を確認し、[OK]をクリックします。

さいごに

いかがでしたしょうか?

今回はマスター・キーの生成及びAPI 秘密キーのダウンロードと暗号化プロファイルの作成を実施しました。

次回は暗号化プロファイルの適用とデータ同期と暗号化の確認を実施します。

是非次回もご覧ください!

Oracle Cloudに関するお問い合わせはこちらからお願いします!

投稿者プロフィール

-

「親しみやすさと技術力」をテーマに、技術情報・サービス・インフラ系資格取得に役立つ情報、社員等の情報をお届けします。

90名強の事業部員で鋭意、執筆中です。

少しでも当社を知って頂けるよう、愛情込めて頑張ります!

※facebook、X(旧twitter)、インスタグラムでは「DBひとりでできるもん」の更新情報を発信しています。

AIメディアブースト2025年10月30日新たな解析ツールはもう不要!これ一つでWEBマーケティングを網羅。AIメディアブースト「サイト分析レポート」機能のご紹介! 第32回 DBひとりでできるもん責任者のつぶやき♪

AIメディアブースト2025年10月30日新たな解析ツールはもう不要!これ一つでWEBマーケティングを網羅。AIメディアブースト「サイト分析レポート」機能のご紹介! 第32回 DBひとりでできるもん責任者のつぶやき♪ AIメディアブースト2025年10月30日もう広告作成で悩まない!AIメディアブースト「広告AI作成ツール」がもたらす広告運用の未来! 第31回 DBひとりでできるもん責任者のつぶやき♪

AIメディアブースト2025年10月30日もう広告作成で悩まない!AIメディアブースト「広告AI作成ツール」がもたらす広告運用の未来! 第31回 DBひとりでできるもん責任者のつぶやき♪ AIメディアブースト2025年10月30日「現状分析レポート」でWEBサイトの課題を見える化!AIメディアブーストのプロが徹底診断 第30回 DBひとりでできるもん責任者のつぶやき♪

AIメディアブースト2025年10月30日「現状分析レポート」でWEBサイトの課題を見える化!AIメディアブーストのプロが徹底診断 第30回 DBひとりでできるもん責任者のつぶやき♪ お知らせ2025年10月29日サーバー移行のお知らせ

お知らせ2025年10月29日サーバー移行のお知らせ

![[Oracle Cloud]OCI CLIを使用したボリュームのバックアップ](https://xn--w8j8bac3czf5bl7e.com/wp-content/uploads/blog/3-9-150x150.png)